Istraživači iz kompanije Kaspersky Lab ispitivali su određen broj digitalnih automata i interaktivnih terminala koji se u modernim gradovima koriste za različite svrhe, od plaćanja usluga do emitovanja multimedijalnog sadržaja, i otkrili su da mnogi od njih imaju ranjivosti koje mogu biti iskorišćene za otkrivanje privatnih podataka korisnika, špijunažu ili širenje malicioznih kodova. Pored automata, stručnjaci su istraživali i saobraćajne kamere koje se koriste u gradovima, kao i infrastrukturu koja stoji iz njih. Rezultat ovog istraživanja bilo je otkriće da zlonamerni korisnici mogu lako da pristupe ovim kamerama i manipulišu prikupljenim podacima.

Moderni gradovi predstavljaju komplikovane ekosisteme, napravljene od stotina različitih komponenata, uključujući i digitalne komponente. Iako imaju za cilj da ljudima olakšaju život i učine život bezbednijim, oni mogu predstavljati i pretnju po podatke i bezbednost ljudi, kao što se i navodi u rezultatima istraživanja koje su sproveli stručnjaci iz kompanije Kaspersky Lab.

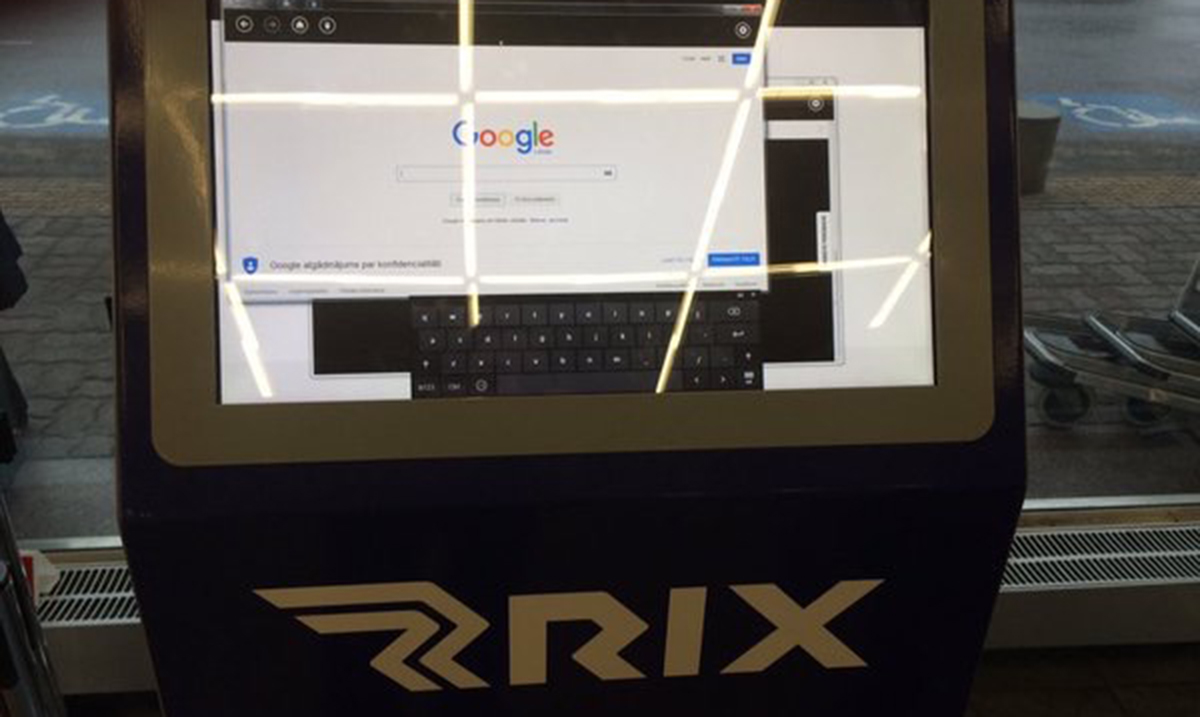

Biletarnice u bioskopima, terminali za iznajmljivanje bicikala, uslužni automati u vladinim organizacijama, terminali za rezervacije i informacije na aerodromima, kao i zabavno-edukativni terminali za putnike u gradskim taksijima imaju drugačiji izgled, ali je njihova unutrašnja struktura uglavnom ista. Svaki od tih terminala predstavlja uređaj koji je zasnovan na Windows ili Android operativnom sistemu. Glavna razlika u odnosu na „obične“ uređaje jeste specijalan softver koji je zastupljen na javnim terminalima i koji služi kao korisnički interfejs. Ovaj softver daje korisnicima mogućnost lakog pristupa specifičnim karakteristikama terminala, ali istovremeno ograničava pristup drugim karakteristikama operativnog sistema uređaja, uključujući otvaranje web pretraživača i virtuelne tastature. Pristup ovim funkcijama omogućuje napadačima da kompromituju sistem, kao da se nalaze ispred PC računara. Istraživanje je pokazalo da skoro svaki javni digitalni automat ima jednu ili više bezbednosnih ranjivosti koje omogućuju napadačima da pristupe skrivenim karakteristikama operativnog sistema.

U jednom slučaju, korisnički interfejs na terminalu sadržao je web link. Sve što je napadač trebalo da uradi jeste da klikne na link kako bi otvorio pretraživač, i onda kroz standardni „Help“ meni da pokrene virtuelnu tastaturu. U drugom slučaju, na uslužnom digitalnom automatu jedne vladine ustanove, pred korisnikom je bio zahtev da pritisne taster za štampanje. Nakon toga, na nekoliko sekundi bi se otvorio prozor za podešavanja na štampaču, što bi napadač mogao da iskoristi i pristupi „Help“ meniju, ako je dovoljno brz. Na taj način bi napadač mogao da otvori kontrolni panel i pokrene tastaturu na ekranu. Kao posledica toga, napadači bi mogli da dobiju sve neophodne alate koji su im potrebni za unošenje informacija (virtuelna tastatura i miš) i mogli bi da iskoriste računar kako bi distribuirali malver, dobili informacije o štampanim dokumentima ili lozinku administratora na tom uređaju. Ovo su samo neke od slabosti koje su otkrili istraživači iz kompanije Kaspersky Lab.

,,Neki od javnih terminala koje smo ispitavali obrađuju veoma važne informacije, poput ličnih podataka korisnika, uključujući brojeve kreditnih kartica i poverljive podatke (kao što su brojevi mobilnih telefona). Mnogi od ovih terminala su povezani međusobno, ali i sa drugim mrežama. Za napadače, oni mogu biti dobra podloga za različite vidove napada, od običnog huliganizma do sofisticiranih upada na mrežu vlasnika terminala. Štaviše, mi verujemo da će u budućnosti javni digitalni automati biti u većoj meri integrisani u pametnu infrastrukturu grada, s obzirom na to da predstavljaju lak način interakcije sa mnogim servisima. Pre nego što se to dogodi, proizvođači moraju da budu sigurni da je nemoguće kompromitovati terminale pomoću slabosti koje smo mi otkrili”, izjavio je Denis Markušin (Denis Makrushin), bezbednosni stručnjak u kompaniji Kaspersky Lab.

Drugi deo istraživanja bio je usmeren na gradske saobraćajne kamere. Koristeći Shodan pretraživač, istraživači su uspeli da identifikuju mnogobrojne IP adrese koje pripadaju tim kamerama, a kojima se lako može pristupiti preko interneta. Na uređajima nisu bile postavljene lozinke, a svako je mogao da vidi snimke sa kamera. Stručnjaci su takođe utvrdili da su neki alati koji se koriste za kontrolisanje kamera dostupni svakome na internetu.

,,U nekim gradovima, sistemi saobraćajnih kamera prate određene trake na auto putu, što je opcija koja jednostavno može biti isključena. Tako da, ukoliko je napadaču neophodno da isključi sistem na određenoj lokaciji u određenom vremenskom periodu, on to može da uradi. Imajući u vidu da policija često koristi ove kamere u svrhe sprovođenja zakona, lako je uvideti kako bi ove slabosti mogle da pomognu kriminalcima prilikom izvršavanja krivičnih dela kao što je krađa automobila, na primer. Zbog toga je važno zaštiti ove mreže, makar od direktnog internet pristupa”, izjavio je Vladimir Daščenko (Vladimir Dashschenko), bezbednosni stručnjak u kompaniji Kaspersky Lab.

Celokupan tekst o istraživanju i savetima za zaštitu IT sistema u pametim gradovima dostupan je na stranici Securelist.com.

Tekst je takođe dostupan i na stranici Securingsmartcities.org, veb stranici neprofitne globalne inicijative koja je usmerena ka rešavanju postojećih i budućih sajber bezbednosnih problema u pametnim gradovima, kroz saradnju između kompanija, vladinih ustanova, medija, drugih neprofitnih inicijativa i pojedinaca širom sveta.